なぜADを利用するのか?

AD(Active Directory)

ADを立てる、ADに参加する、ADを移行する 当たり前のように利用してる[AD]

なぜADを利用する必要があるのでしょうか。

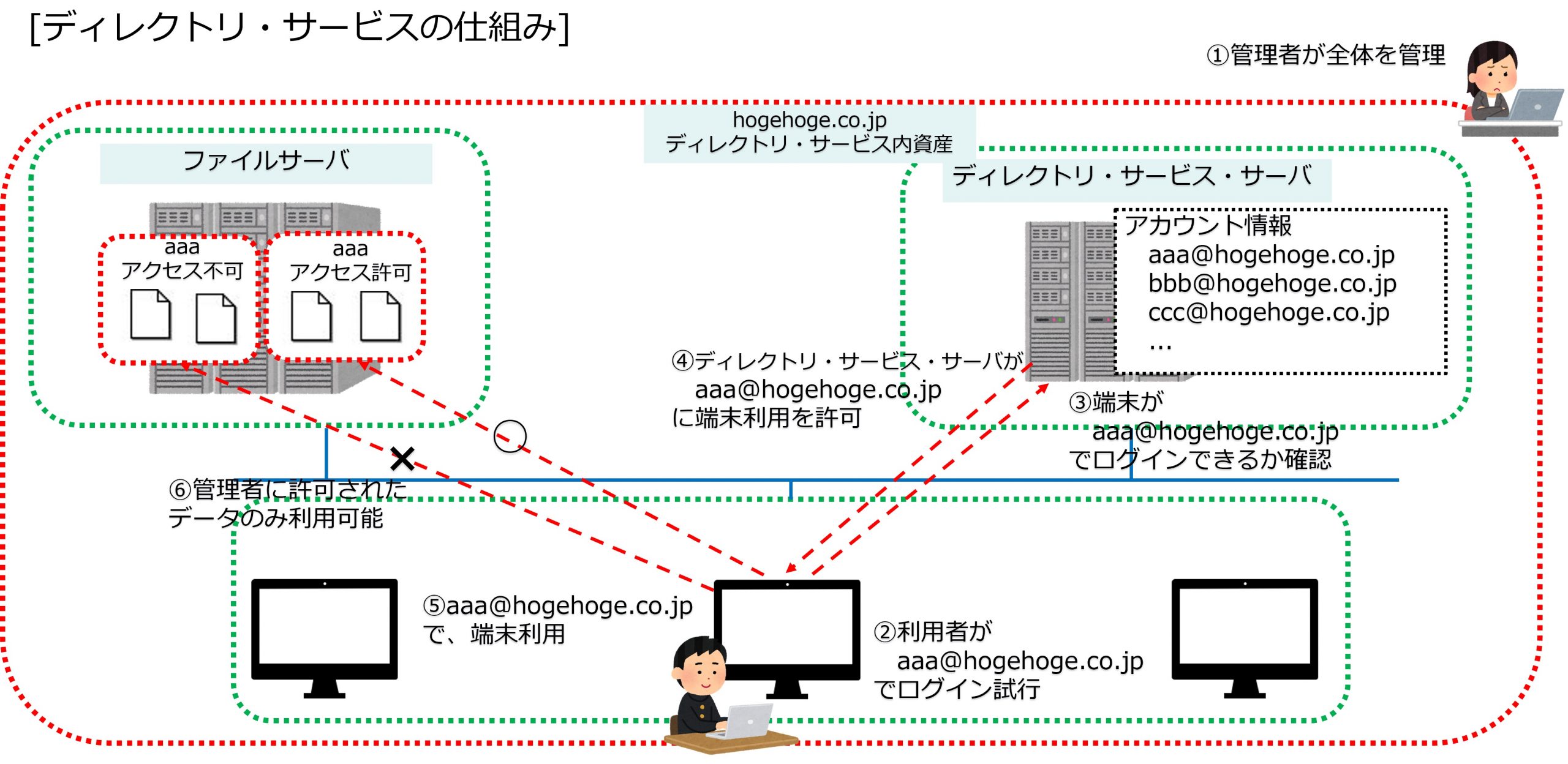

Active DirectoryやLDAPといった仕組みを総称してディレクトリ・サービスと呼びます。

ディレクトリ・サービスは、組織のネットワークに所属している様々な資源を管理する仕組みです。

アカウントを管理することで、組織で管理しているデータの利用を管理します。

端末を管理することで、端末を利用可能なアカウントを管理します。

グループを管理することで、個々ではなく、組織単位での管理を可能にします。

その他様々な属性を利用することで、アカウント、端末、グループにポリシーを

適用することができます。

etc

組織の資源を効率的かつ安全に管理するために、企業、教育機関問わず、今やADはあって当たり前の存在になっています。

AD自体はWindows Serverのサービスとなりますが、Macにおいても、ADを利用することで、ユーザ認証やパスワード管理といったことが可能です。

ゆえにMacを利用している企業様でもADを利用しているケースが多々あります。

本コラムでは、テレワークの普及や基幹システムのクラウド化を推進するにあたって、この「AD」がボトルネックになっている法人様に、[ADに依存しないMacの管理方法]を紹介します。

脱ADの条件は?

改めて、Macの組織での利用シーンについて振り返ってみましょう。

ADユーザが必要とするシーンは

・Macに使用者がログインする。

・ファイルサーバにアクセスし、組織のデータをやり取りする。

この2点が主な用途になります。

つまりMacで脱 AD ができる条件は

・使用者が、組織の端末を、組織で管理しているIDでログインして利用ができる

・データのやり取りに、AD傘下のファイルサーバを利用していない

(例:クラウドストレージを利用)

であると考えられます。

Jamfで実現する新しい管理方法

ことMacの組織管理においてJamf 製品はなくてはならない存在です。

Apple製品の代表的なMDMであるJamf Proやその他のJamf 製品を利用すれば、Macの脱ADが容易に実現できます。

Macの利用シーンをJamf 製品での管理に置き換えてみます。

※本コラムではM365のサービスが利用できる前提での管理方法となっています。

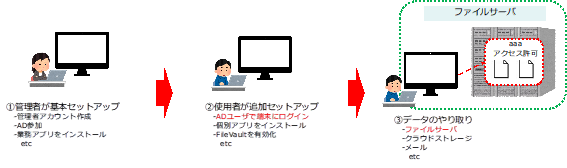

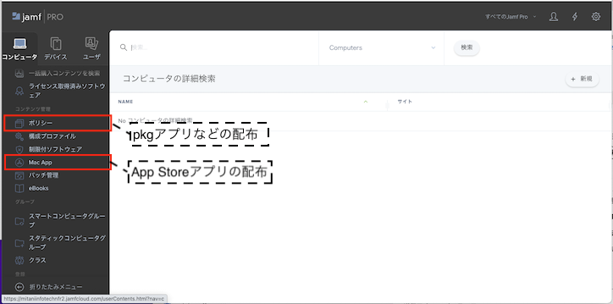

管理者のセットアップでは、[Jamf Pro]を利用します。

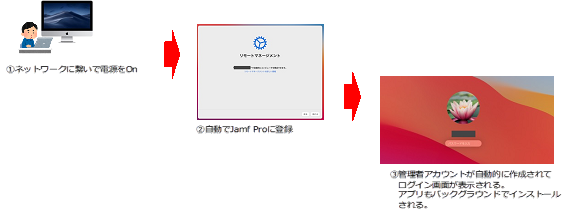

ADE(Automated Device Enrollment)※1 を利用することで、より簡単にセットアップを終えることができます。

管理者アカウント作成 => ADE機能でアクティベーション時に自動作成

AD参加 => 不要

業務アプリをインストール => Jamf Proのアプリ配信を利用

使用者の追加セットアップでは、[Jamf Connect][Jamf Pro]を利用します。

ADユーザで端末にログイン => Jamf ConnectでAzure ADアカウントでログイン

個別アプリをインストール => Jamf Connectでログインアカウントに管理者権限付与

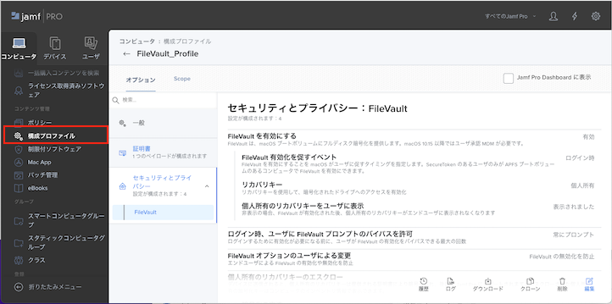

FileVaultを有効化 => Jamf Proの構成プロファイルでコントロール

ファイル共有はSharepoint/OneDriveを活用することで、ADユーザが不要になります。Jamf Cloud Connectorを介してIntuneの条件付きアクセスを利用することでM365リソースへのアクセスを制御することもできます。

ファイルサーバ => 使わない

クラウドストレージ => Sharepoint/OneDriveを利用。

Jamf Cloud Connectorを利用して、Macでも条件付きアクセス

が利用できるようにする。

メール => 特別なし

つまり

・ADE(Automated Device Enrollment)を利用して、Jamf ProでMacを管理できる

・Jamf Connectでログイン制御、Jamf Proでポリシーを制御できるようにする

・Sharepoint/OneDriveを活用、Jamf Cloud Connectorを介して

M365リソースへのアクセスを制御する

ことで脱ADが可能になります。

※1 詳細は https://www.mitani-edu.jp/column/084

Jamf ProでMacを管理する

ここからは具体的にどのように管理を行っていくか説明していきます。

Macの管理については、Jamf Proを利用します。

Jamf Pro ・・・ Appleに特化したMDM製品

https://www.jamf.com/ja/products/jamf-pro/

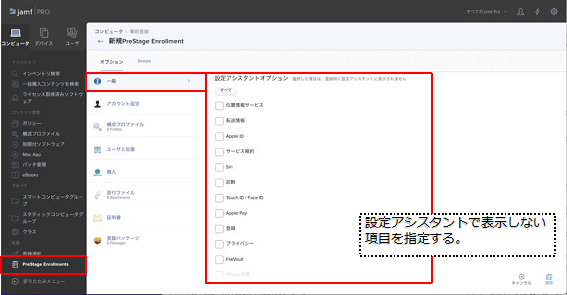

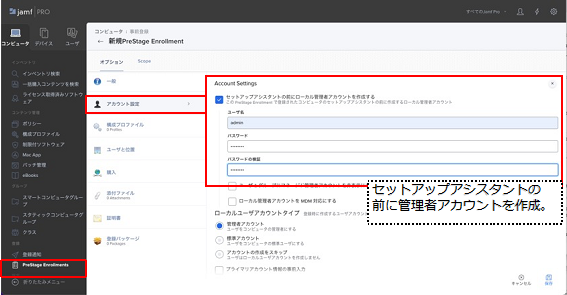

まずPrestage Enrollmentの機能を利用することで、初期ウィザードから、管理者アカウントの作成までをゼロタッチで実現します。

アプリの配布も事前に設定しておくことで自動的にインストールされます。

構成プロファイルを適用することで、FileVaultを強制的に有効にすることもできます。

もちろんインストールは自動です。

以上の設定を行うことで、まっさらなMacの初期設定〜ローカル管理者作成〜アプリのインストール〜ポリシー適用 までを自動化することが可能です。

Jamf ConnectでMacを利用する

Jamf ProでMacが管理できるようになったら、Jamf Connectを介して利用者に端末へのログインを許可できるようにします。

Jamf Connect ・・・ MacにAzure ADアカウントでログインできるようにする

https://www.jamf.com/ja/products/jamf-connect/

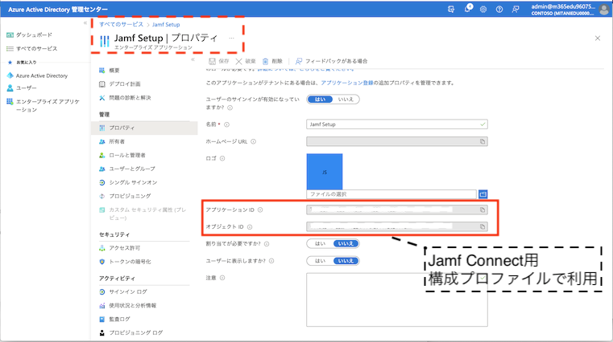

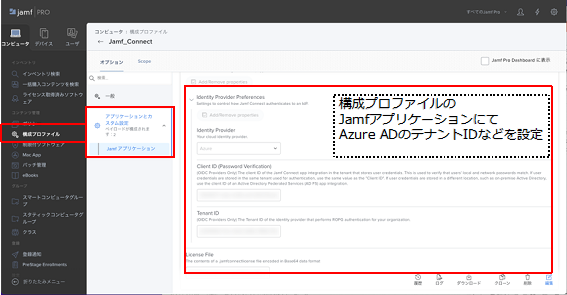

Jamf ProにてJamf Connectが正常に動作するよう以下のように設定します。

まずAzure ADにてJamf Connectアプリを登録します。

次に、構成プロファイルにてJamf Connectのパラメータを設定します。

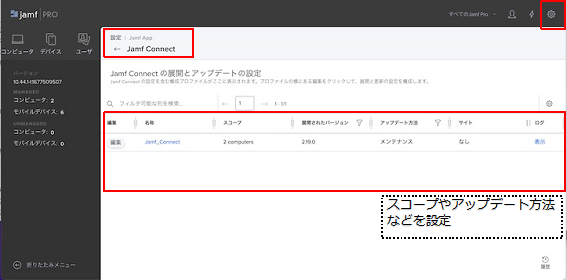

最後に、設定 -> Jamf App -> Jamf Connect にてJamf Connectアプリの展開を設定

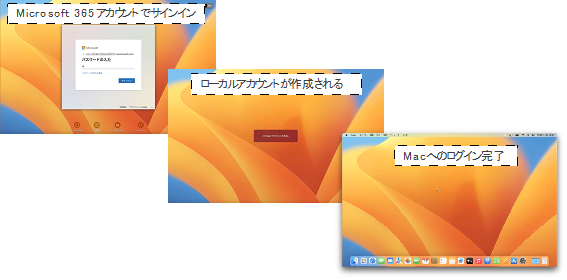

適切な設定が行われていれば、ADEでのセットアップ完了後に、ログインウインドウにMicrosoftアカウントのログイン画面が表示されます。Microsoft 365のアカウントでサインインが可能になります。

デバイスコンプライアンスでクラウドリソースを守る

テレワークなどの普及により、クラウド上のサービスを利用する機会が増える中

クラウドリソースへのアクセスに対するセキュリティが必須となってきています。

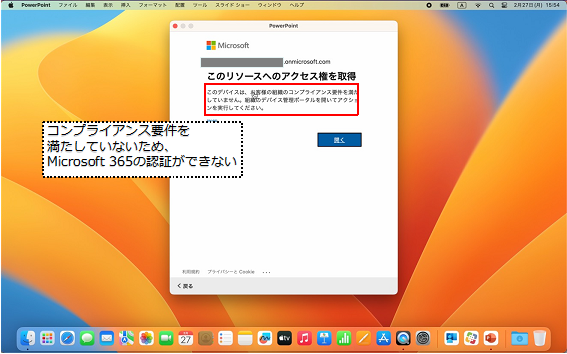

Microsoftが提供する[条件付きアクセス]を利用すれば、社内規定に反する端末の利用者に対して、Microsoft 365サービスへのアクセスを制限することができます。

社内規定に反する端末)

OSのバージョンが古い

ストレージ暗号化が有効になっていない

など

Macデバイスにて条件付きアクセスを利用するには、IntuneにてmacOSのバージョンやFileVaultのステータスなどのインベントリ情報を収集/管理する必要があります。

ただし、MacをJamf Proで管理する場合、Intuneとの併用での管理は不可能なため、通常は[ユーザ単位]での条件付きアクセスの制御しかできません。

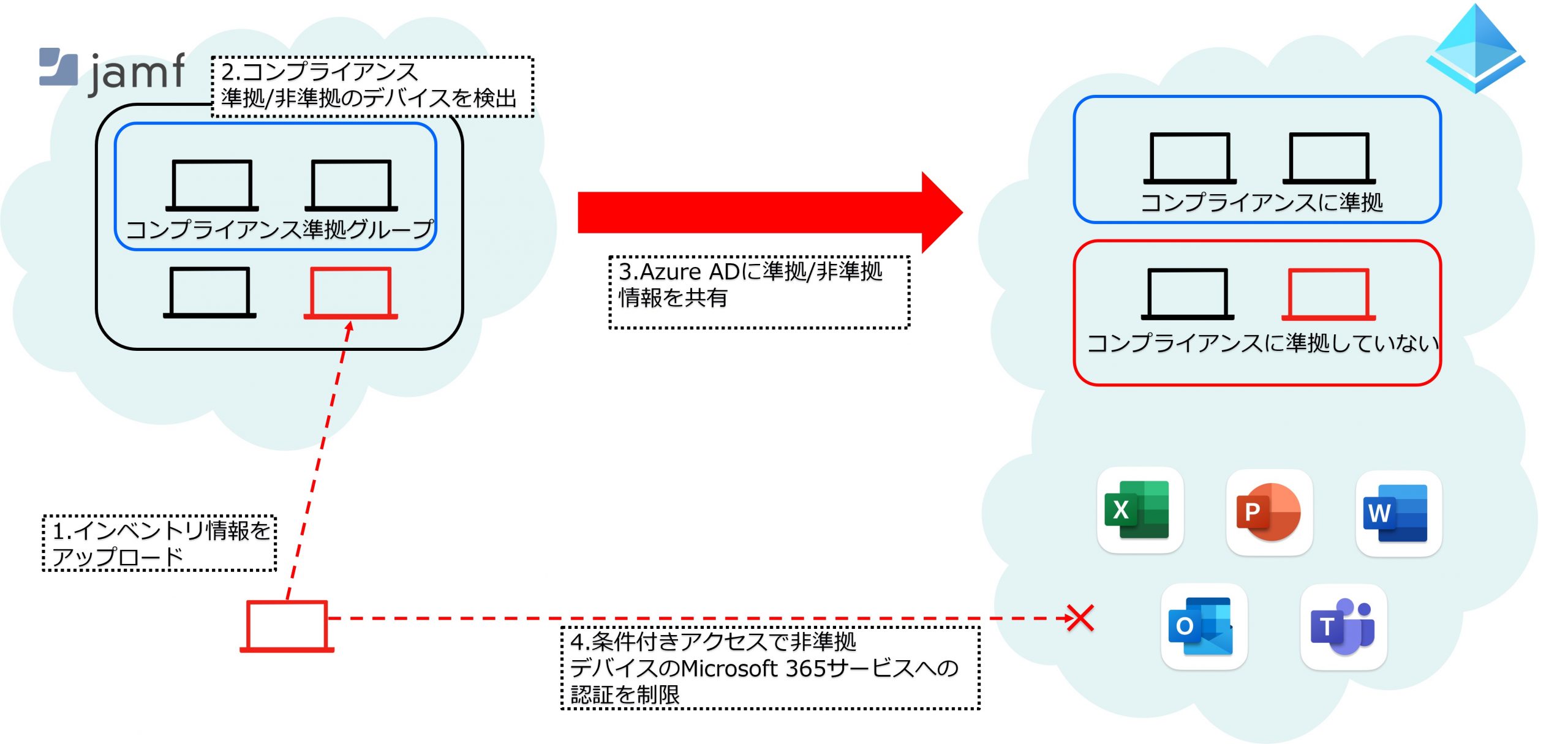

Jamf Proの[デバイスコンプライアンス](旧Jamf Cloud Connector)の機能を利用すれば、Jamf Pro内で[社内規定に反する端末]を検出し、その情報をIntuneと連携することで、[デバイス単位]での条件付きアクセスの管理を可能にします。

Macデバイスを条件付きアクセスで管理する

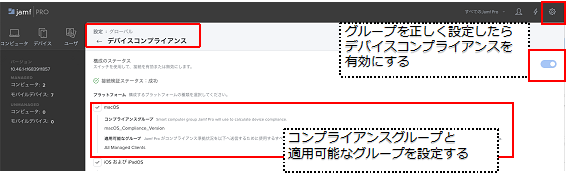

それでは、具体的にデバイスコンプライアンスによるMacデバイスの条件付きアクセスの設定を見ていきましょう。

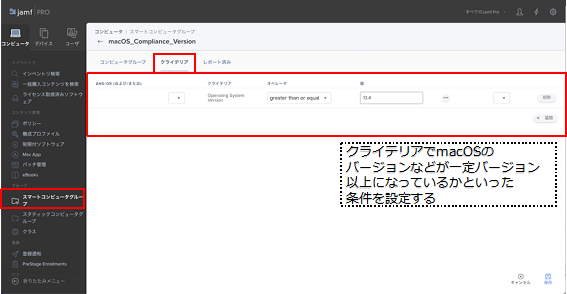

まず、スマートコンピュータグループにて[社内規定に準拠している]端末を検出できるよう設定します。

次に、設定 -> デバイスコンプライアンス にて、

コンプライアンスグループ => 社内規定に準拠している端末

適用可能なグループ => 条件付きアクセスの管理対象となる端末

を設定し、接続をOnにします。

正しく設定されると、Azure ADのデバイス管理画面にて

対象デバイスがコンプライアンスポリシーに準拠しているかいないか の情報が連携されます。

Intuneの条件付きアクセスを有効にすることで、準拠していないMacデバイスのMicrosoft 365サービスの利用を制限することができます。

※ポータル サイトアプリにて事前にIntuneへの登録(registered)が必要です。

まとめ

今回のコラムではJamfを利用したMacの管理について紹介しました。

テレワークなど場所に依存しない働き方を推進する上で、IDaaSやゼロトラストといった環境の整備は必須です。

弊社ではJamfを含めAzure AD/IntuneといったID/デバイス管理のノウハウが多数ございます。

ID/デバイス管理でお困りの管理者様、まずは三谷商事にご相談ください。

お問い合わせはこちら

本コラムに関するお問い合わせはこちらからよろしくお願いいたします。

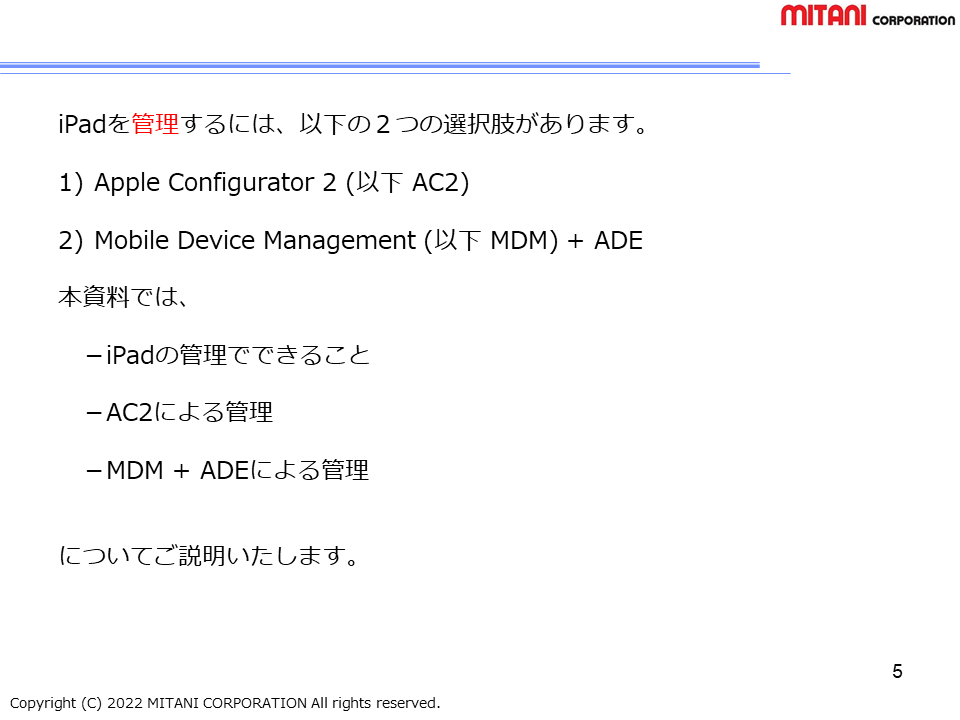

教育機関での【iPad管理】に関する資料を公開しています。

~ 教育機関におけるiPadの管理 ご紹介資料 ~

資料の内容

○iPadの管理方法

○iPadの管理でできること

○Apple Configurator 2による管理

○MDM + ADE による管理

○コンテンツキャッシュ

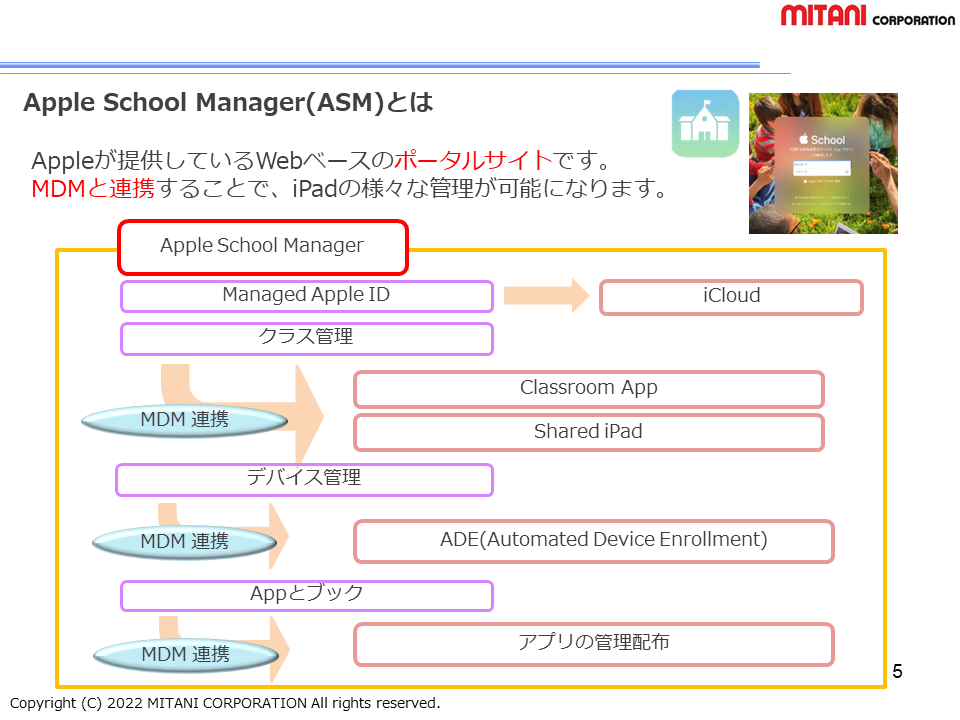

~ Apple School Manager 入門書 ~

資料の内容

〇ASMとは

〇ASMの開設

〇Appとブック

〇Managed Apple IDの管理

〇クラスの管理

○デバイスの管理